Datenschutz und Datensicherheit

Gewährleisten Sie Datenschutz, DSGVO-Konformität und Compliance

Beekeeper schützt Ihre Daten mit strengen Sicherheitskontrollen

Mehr erfahren

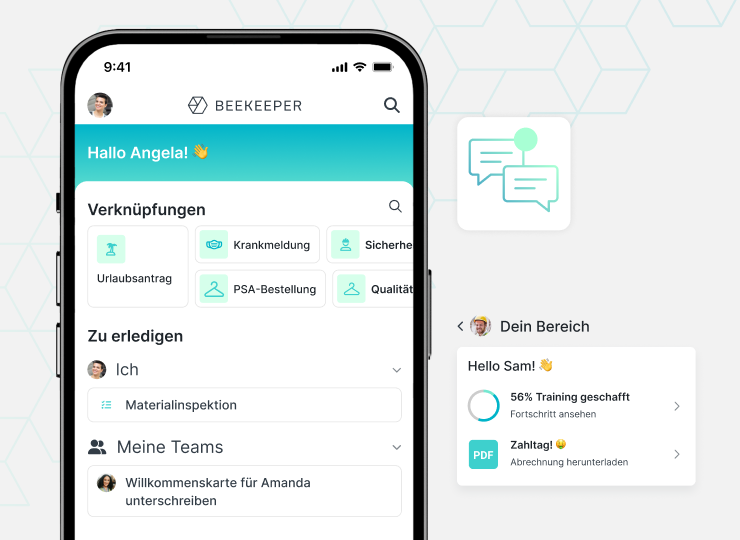

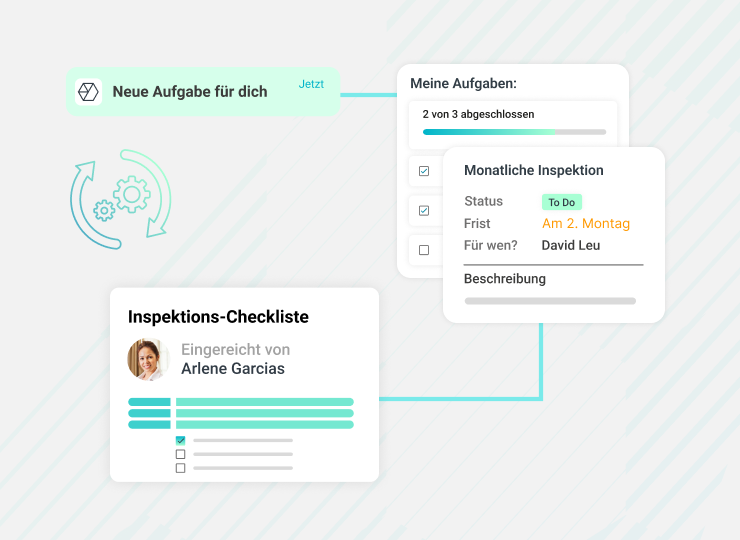

Bereit, Ihre Teams mit Beekeeper effizienter zu machen?

Schließen Sie sich 1.200+ Unternehmen an und transformieren Sie Ihre operative Arbeit mit Beekeeper. Einfache Aufgabenverwaltung, engagierte Teams und reibungslose Schichten.